JUASさんで

2019年2月7日(木) 10:00-17:00に担当させて頂いた「はじめようCSIRT(シーサート)対応講座 」へのご参加ありがとうございました。

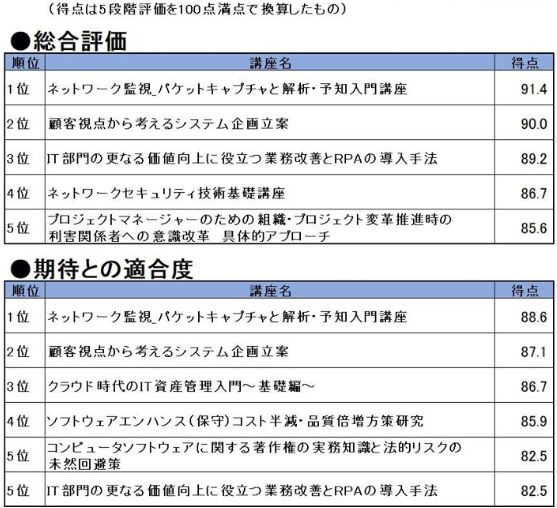

アンケート結果は、14名様から4と5(5段階)評価、百点換算で83点を頂きました。5を頂いた方の感想として「現用CSIRT対応を進めようとしているので参考になりました」「分かり易く、今後の業務で活用が望める」「実際に必要な対策事例も含まれ実感できた」と有難い お言葉を頂戴しました。今後の励みになります。また全体を通して、講義中の反応もよく、講演終了後の質問も活発で終了予定時刻を40分過ぎての対応をさせて頂きました。質問内容も良く、問題意識が高く、有意義でした。皆さまのご活躍を心よりお祈り致しております。