お客様先でのCSIRT運営のサポートや各種セキュリティセミナーなどで、WAFやIDS,IPSなどのセキュリティツールによる誤検知について解説することがあります。

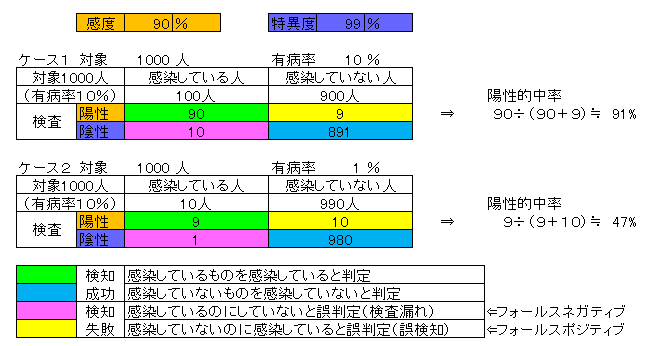

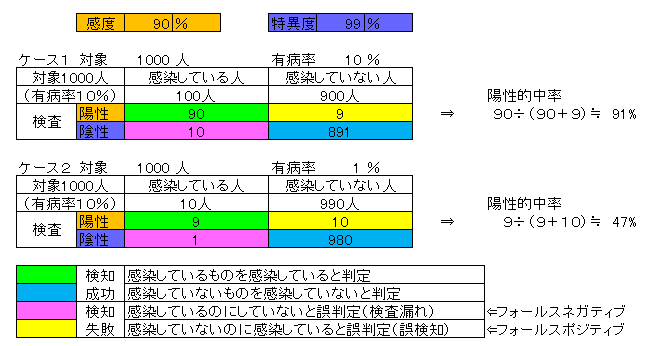

下記は、その時に使用する比較表です(新型コロナでのPCR検査の注意点ついての説明も行えます)。

誤検知には、①感染していないのに感染していると判定するもの(狭義の誤検知)と、②感染しているのにしていないと判定するもの(検査漏れ・検知漏れ)があります。①をフォールスポジティブ(②よりは前向き:良いという意味でポジティブ)、②をフォールスネガティブ(クラッキングを許すことになるので、①より悪いという意味でネガティブ)と呼びます。

②の検知漏れを防ぐためには、きつめ(辛口)の検疫が必要ですが、強めると①の誤検知を増やすことになり、問題(感染)ないのに問題(感染)ありの判定を増やすことになり、実運用で、無駄な対応(感染していると考えて対応するための作業が発生、通常業務の遅延を生じさせるなど)が増えることになります。

サイバー攻撃が多いとき、あるいはその兆候を捉えた場合(ケース1)には、検知は有効に働きますが、通常時(ケース2)には、誤検知が増えて、確認作業の負担が増すことになります。

感度90%、特異度99%の検知能力を持ったケースが冒頭のチャートですが、ケース1の陽性的中率は91%です。ケース2の場合は47%に低下することになります。

通常はケース2の場合が多いので、ログを調べても問題ないケースの方が多く、これに慣れるとケース1の対応が後手にまわったり、プロアクティブ(問題が起こる前に脅威や脆弱性を除去して被害にあわない・あるいは低減する)ことができないことになります。

ツールにはAIの機能を持たせて、ある程度のドリルダウンをすることができるものが増えてきました(SEIMに多いです)が、根本的には、解決されていません。結果として、「ツール導入し、ログは取れども、役には立たず」という経営トップの感想となっています。基本となるログを見る技術、関連ツールのログチェックを行う技術が必要です。診断知識と、診断経験が必要です。弊社ではこの部分のスキルを持った要員を育成しており、複数人でのサポートが可能になってきております。

適切な対応をするためには「良いツールの導入」と、それを扱う「専門知識を有する人材の存在」の両輪が重要と考えております。

尚、ここで取り上げた、誤検知は、新型コロナ対応で、PCR検査をむやみに導入すると問題ありとの見解の理由にもなっていると思います。感染疑い少ない人にPCR検査を行うと、感染しているのに感染していないという誤検知はもちろん、実際には感染していないのに感染していると判定されてしまうことが問題で、医師の対応がパンクしてしまうだろうということです(PCR検査キットを寄付[無償]で配るとか、インターネットで販売することに批判があったのは、適切であったと思います)。

新型コロナでは、疑い高い方(37.5度以上の熱がある人、味覚障害など自覚がある人、発症した人と密着していた人、その他医師が必要と感じた人)に適応し、合わせて免疫検査をするなどの対応が必要とされているのは、このためと思います。現在の感度・特異度共に上記例(数値)は分かり易くするために良い性能を前提に記載していますが、PCR検査は、もっと感度が悪いようですので、注意が必要(むやみに検査をすると良くない)と思います。